WannaCry (Wana Decrypt0r 2.0) 勒索 病毒: .wncry 檔案

我們觀察到了WannaCry (又稱WnCry)勒索軟件攻擊的高峰,到目前為止有超過57,000次檢測。 據我們的數據,勒索軟件主要針對俄羅斯,烏克蘭和台灣,但勒索軟件已成功地感染了主要機構,如英格蘭醫院和西班牙電信公司Telefonica。

以下是WanaCrpytor 2.0的目標對象:

我們在二月份看到了WannaCry的第一個版本,現在的勒索軟件有28種不同的語言,從俄語到中文的語言。

勒索軟件改變了受影響的文件擴展名“.WNCRY”,那麼受感染的文件看起來是這樣的:original_name_of_file.jpg.WNCRY,例如。 加密文件也在文件開頭的“WANACRY!”字符串中標記。

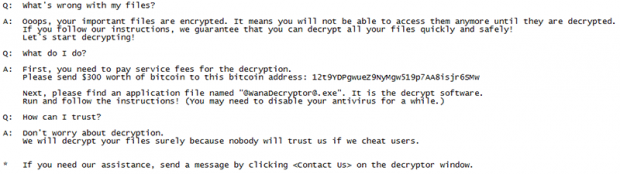

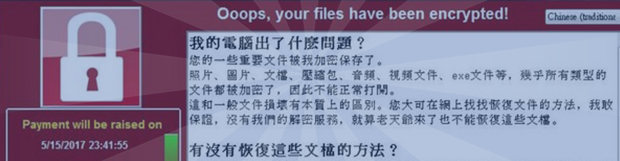

這勒索軟件殘留以下的贖金注意事項在一個文本文件中:

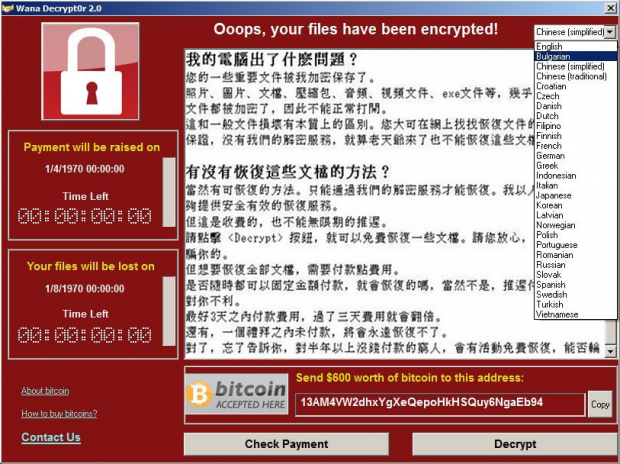

此外,要求的贖金是600美元的比特幣。 在ransomware背後的網絡犯罪分子稱為“Wana Decrypt0r 2.0”的贖金消息中,其中顯示瞭如何支付贖金的說明,發生的情況的解釋以及倒數計時器。

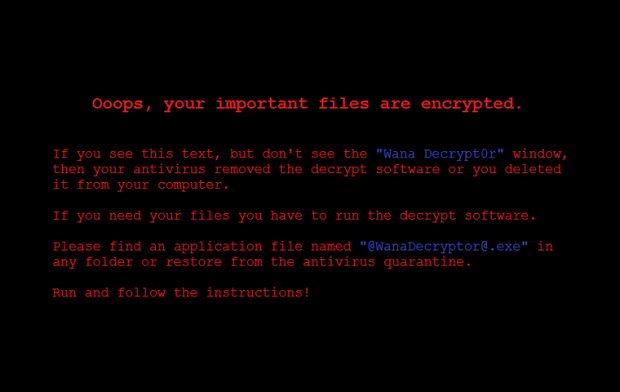

此外受害者的壁紙更改為以下圖像:

這次襲擊再次證明,勒索軟件是一種強大的武器,可以用於消費者和企業。 當醫院感染像這樣可以使人命處於危險時,勒索軟件變得特別令人討厭。

感染載體:Wana Crypt0r 2.0

WannaCry 最有可能通過使用方程組(這是一個被廣泛懷疑被綁定到國家安全局的組織)的漏洞利用在這麼多電腦上來用於其骯髒的業務。 一個名為ShadowBrokers的黑客小組已經竊取了方程組的黑客工具並已經公開發布。 正如安全研究員Kafeine所證實的那樣,被稱為ETERNALBLUE或MS17-010的漏洞利用可能被WanaCrypt0r後面的網絡犯罪分子使用並且是一個Windows SMB(服務器消息塊,一個網絡文件共享協議)漏洞。

Soft2Secure檢測所有已知版本的WnCry,但我們強烈建議所有Windows用戶使用最新可用的補丁來完全更新其係統。 當我們有進一步更新時,我們將繼續監控此次疫情並更新此博客文章。

防禦措施

- 定期備份並將最近的備份副本保存在場外

- 對未經請求的附件表示謹慎

- 使用我們的刪除指南

Wana Decrpytor 2.0勒索軟體自動刪除和數據恢復

由於備有最新的惡意軟件簽名和智能行為檢測數據庫,推薦的軟件可以快速定位感染區,根除和修復所有被侵襲的文件。所以請執行以下的指定:

-

下載並安裝反惡意軟件工具。打開解決方案,並通過單擊啟動電腦掃描按鈕檢查您的電腦是否藏有PUP和其他類型的惡意軟件

- 請放心,掃描報告將列出可能會損害操作系統的所有項目。選擇檢測到的條目,然後單擊修復威脅以完成故障排除。

恢復加密的Wana Decrpytor 2.0檔案的方法

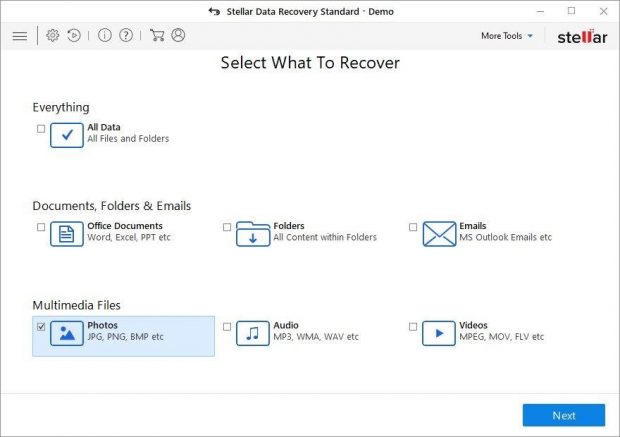

解決方法1:使用文件恢復軟件

很重要的是Wana Decrpytor 2.0勒索軟件創建你的文件的副本並將它們加密。有應用程序存在可以恢復刪除的數據。您可以利用類似的數據恢復工具Pro做到這一點。正在審議的勒索軟件的最新版本往往採用幾個覆寫安全刪除,

但在任何情況下,這種方法值得一試。

下载Stellar Data Recovery Professional

解決方法2:利用備份

首先,這是一個恢復文件的好方法。這是只適用在你已經在電腦有備份的情況下。如果是這樣, 你的遠見救了你。

解決方法3:使用卷影副本卷

如果你不知道,只要在電腦上面的系統還原被激活, 操作系統 為每一個文件創建所謂影卷。由於還原點在指定的時間間隔創建,

文件的快照在它們出現那個時刻也會產生。我奉勸這種方法並不能保證恢復你的文件的最新版本。不過這當然是值得一試。該工作流程在兩個方面是可行的:手動和自動的解決方案。讓我們先來看看手動過程。

-

使用之前版本功能勒索文件的屬性對話框有一個名為之前版本的標籤。這里便是已備份文件展示和恢復的地方。右擊一個文件,進入屬性,點擊上述標籤,然後選擇複製或恢復選項,這取決於您想要恢復到位置。

-

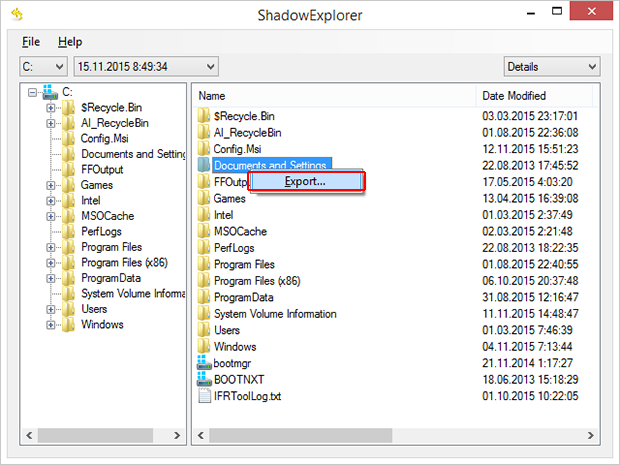

應用ShadowExplorer以上過程可以通過一款名為

ShadowExplorer的工具自動完成。它所達至的效果相同(取回追蹤拷貝文件),但是方式更加地便捷。下載

並且安裝該應用程序,運行它,然後找到您想要恢復到之前版本的文件和文件夾。想要完成恢復,右擊任意條目,然後選擇導出功能。

驗證Wana Decrpytor 2.0勒索軟件是否完全被刪除

除此之外,單單只是Wana Decrpytor 2.0勒索病毒不會解密您的個人文件。不知道以上數據的恢復方法能否對你有幫助, 但勒索軟件本身並不在個人電腦內。巧合的是它往往連同其他惡意軟件一起,

這就是為什麼反複使用自動安全軟件的掃描系統是有道理的。這可以確保沒有這種病毒的遺留物和相關的威脅留在Windows Registry和其他地點。