這猛攻還有一個特點是其獨特的屬性, 而不是噁心的文件歪斜。勒索软件将受影響的用戶的桌面壁紙改變為警告消息。其文字在文件重申命名為_Locky_recover_instructions.txt。這以所以是複數是因為在上述文本文檔的每一個文件夾中, 保存鎖定的項目曾經是在受害者的個人資料裡中找到。這實質上是對所發生的事情並提供有關恢復選項的演練贖金支付指令的文件闡明。

特別是,有消息稱:

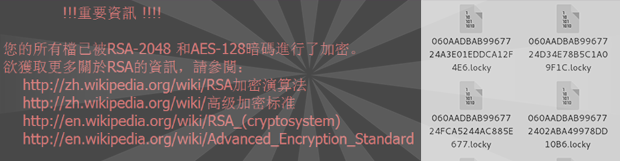

“!重要信息!!!!您的所有文件進行加密,RSA-2048和AES-128加密。您的文件只能在我們的秘密服務器上使用私鑰解密方案進行解密。“

簡單地說這表示.locky文件擴展病毒吊帶非對稱加密去加密文件內容, 同時採用對稱加密編碼恰當的文件名。

結果是,受害人既不能打開他或她的照片,文件和視頻甚至無法確定哪個條目表示硬盤上的哪個文件。在那時候, 敲詐者推薦“靈丹妙藥” 聲稱是能夠解一切的碼但需支付。這就是所謂的Locky Decrypter。為了使用這個工具, 被困擾的人需要瀏覽一個在_Locky_recover_instructions.txt文件中所指定的Tor網關並在頁面上顯示的一個比特幣地址提交0.5 BTC。使用的Onion Router技術和cryptocurrency的支付流程是罪犯採取保持匿名和各地的執法得到的注意事項。不幸的是,大多數參與者都是寬鬆的, 不斷衝制新品種的勒索軟件。

.locky病毒的傳播依賴於社會工程騙局。特別是,被感染之前, 大多數人都收到了名為“聯繫人:發票J-68522931”有害的電子郵件(8位數字可能會有所不同)。這些電子郵件偽裝是General Mills,但他們不是。附帶的Microsoft Word文檔的是不知情的用戶打開它打開勒索軟件時執行的對象。造成更複雜的污染模式的攻擊包不涉及暫時的.locky活動。

支付赎金并购买Locky Decrypter的程序不是个好主意。这正是网络罪犯坚持的,但它肯定不是受影响的用户认为的。由于这种勒索可能无法关闭机器上的卷影复制服务,施加几个灵巧技术来恢复加密的数据是很有意义的。

*.locky勒索軟體自動刪除和數據恢復

由於備有最新的惡意軟件簽名和智能行為檢測數據庫,推薦的軟件可以快速定位感染區,根除和修復所有被侵襲的文件。所以請執行以下的指定:

-

下載並安裝反惡意軟件工具。打開解決方案,並通過單擊啟動電腦掃描按鈕檢查您的電腦是否藏有PUP和其他類型的惡意軟件

- 請放心,掃描報告將列出可能會損害操作系統的所有項目。選擇檢測到的條目,然後單擊修復威脅以完成故障排除。

恢復加密的*.locky檔案的方法

解決方法1:使用文件恢復軟件

很重要的是*.locky勒索軟件創建你的文件的副本並將它們加密。有應用程序存在可以恢復刪除的數據。您可以利用類似的數據恢復工具Pro做到這一點。正在審議的勒索軟件的最新版本往往採用幾個覆寫安全刪除,

但在任何情況下,這種方法值得一試。

下载Stellar Data Recovery Professional

解決方法2:利用備份

首先,這是一個恢復文件的好方法。這是只適用在你已經在電腦有備份的情況下。如果是這樣, 你的遠見救了你。

解決方法3:使用卷影副本卷

如果你不知道,只要在電腦上面的系統還原被激活, 操作系統 為每一個文件創建所謂影卷。由於還原點在指定的時間間隔創建,

文件的快照在它們出現那個時刻也會產生。我奉勸這種方法並不能保證恢復你的文件的最新版本。不過這當然是值得一試。該工作流程在兩個方面是可行的:手動和自動的解決方案。讓我們先來看看手動過程。

-

使用之前版本功能勒索文件的屬性對話框有一個名為之前版本的標籤。這里便是已備份文件展示和恢復的地方。右擊一個文件,進入屬性,點擊上述標籤,然後選擇複製或恢復選項,這取決於您想要恢復到位置。

-

應用ShadowExplorer以上過程可以通過一款名為

ShadowExplorer的工具自動完成。它所達至的效果相同(取回追蹤拷貝文件),但是方式更加地便捷。下載

並且安裝該應用程序,運行它,然後找到您想要恢復到之前版本的文件和文件夾。想要完成恢復,右擊任意條目,然後選擇導出功能。

驗證*.locky勒索軟件是否完全被刪除

除此之外,單單只是*.locky勒索病毒不會解密您的個人文件。不知道以上數據的恢復方法能否對你有幫助, 但勒索軟件本身並不在個人電腦內。巧合的是它往往連同其他惡意軟件一起,

這就是為什麼反複使用自動安全軟件的掃描系統是有道理的。這可以確保沒有這種病毒的遺留物和相關的威脅留在Windows Registry和其他地點。